Desarrollado por los creadores de SSH, el protocolo criptográfico de administración más usado en el mundo.

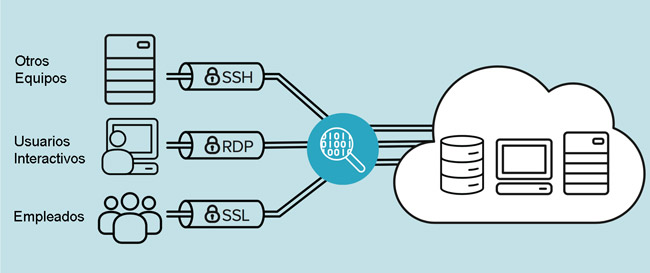

CryptoAuditor es un producto multipropósito que monitorea, controla y audita sesiones de administración cifradas, accesos por parte de terceros y transferencias de archivos.

CryptoAuditor permite ver, controlar y registrar lo que sucede dentro de sesiones cifradas a recursos corporativos. CryptoAuditor además obliga el cumplimiento de las políticas de seguridad, incluso a usuarios con privilegios de administrador.